Pregunta de un amigo: ¿Me tengo que fiar de un gestor de contraseñas?

A veces los amigos te ponen en un compromiso. Estudié en detalle todos los gestores de contraseñas del mercado hace un par de años. Estudié sus algoritmos, su estructura de hardware y de software, herramientas anexas como los tokens de claves instantáneas, etc.

Pero olvidamos y su pregunta fue clara: ¿se puede hackear un gestor de contraseñas?. En definitiva si está en la nube (ProtonVPN, Bitwarden), porqué me debo fiar de ellos más que de mi.

Me puse a estudiar, ya de paso busqué nuevas actualizaciones, que las hay, sobre todo en entornos corporativos y sectores como el sanitario o militar.

Primero, nos preguntamos:

Qué son los gestores de contraseñas y cómo afectan a la privacidad

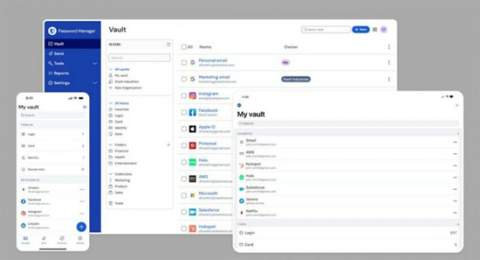

Un gestor de contraseñas es una aplicación que guarda de forma segura las credenciales de acceso (usuario/clave) en una bóveda cifrada centralizada. Cuando creamos una nueva contraseña en un sitio web, ésta se envía de forma cifrada al servidor del gestor y queda almacenada allí. El usuario solo necesita recordar una “clave maestra” para desbloquear todas las demás. Las aplicaciones (o extensiones de navegador) sincronizan esa bóveda en todos los dispositivos, de modo que al entrar a un sitio web se pueden rellenar automáticamente el usuario y la contraseña guardados. Yo suelo pedir que no permitamos el autorellenado, que tengamos que decirle que rellene manualmente.

Los gestores suelen generar contraseñas aleatorias y robustas por nosotros, detectan contraseñas débiles o repetidas, y alertan si alguna ha sido filtrada. En la última década estos servicios han proliferado tanto para uso personal (Bitwarden, 1Password, LastPass, KeePass, etc.) como para entornos empresariales (LastPass Enterprise, 1Password Business, Keeper, CyberArk, Soffid, Proton Pass, etc.), adaptándose a plataformas Windows, Mac, Linux, iOS, Android y navegadores.

Privacidad frente a autoridades: casos de cifrado inviolable

Una característica clave de los gestores modernos es el cifrado de conocimiento cero: la empresa proveedora no conoce ni almacena la clave maestra del usuario. Solo el usuario posee las claves necesarias para descifrar la bóveda. Esto implica que, incluso con orden judicial, la compañía no puede revelar las contraseñas almacenadas. Por ejemplo, en una investigación sobre tráfico de drogas la DEA exigió información a LastPass mediante orden judicial. LastPass entregó datos no cifrados (direcciones IP, fechas de acceso, etc.), pero no pudo entregar las contraseñas en texto plano porque “no tienen forma de descifrar la información del usuario”. En sus propias palabras: “la única forma de descifrar las contraseñas es del lado del usuario, con su clave maestra (que LastPass nunca recibe). No disponemos de medios para desencriptar la información de contraseñas, por lo que no podemos proporcionarlas”. De hecho, en ese caso LastPass admitió que no entregó ninguna contraseña a la DEA.

Tanto en teléfonos como en gestores de contraseñas modernos el uso de cifrado fuerte ha demostrado impedir legalmente el acceso a datos cifrados. Esto mantiene seguras las cuentas de usuarios habituales, y protege información crítica de gobiernos maliciosos.

Comparativa técnica de soluciones

En los últimos 10 años han surgido muchas soluciones, que se diferencian en arquitectura (local vs. nube), modelo de seguridad y funcionalidades. A continuación se resumen aspectos técnicos clave de varias opciones representativas:

- Cifrado. Prácticamente todos usan cifrado AES de 256 bits para proteger la base de datos (en modos CBC, GCM, etc.). Por ejemplo, 1Password cifra los datos con AES-256-GCM (puedes consultar la información técnica en: 1password.com); Bitwarden también emplea AES-256 de grado militar con esquema de clave de conocimiento cero. KeePass (open source) cifra su base de datos con AES-256, ChaCha20 o Twofish (el usuario puede elegir keepass.info). En general, se recomienda algoritmos robustos como AES-256 y derivaciones de clave seguras (Argon2, PBKDF2), de modo que la única forma de romper el cifrado sea mediante la fuerza bruta sobre la contraseña maestra, lo cual es impráctico si es fuerte.

- Arquitectura y modelo de confianza. Algunos gestores como Bitwarden, LastPass o 1Password funcionan en la nube (“servicio SaaS”): sus servidores almacenan los datos cifrados y sincronizan con apps móviles/desktop. Otros, como KeePass (Windows/Linux/Mac) o sus variantes multiplataforma (KeePassXC, KeePass2), son locales: el archivo cifrado se guarda en disco o en el propio Google Drive/Dropbox del usuario. Esto da control total al usuario, pero requiere gestionar manualmente la sincronización. Los gestores cloud facilitan la gestión centralizada y características avanzadas (compartir contraseñas entre usuarios, auditorías, emergencia, etc.), a costa de depender de un proveedor externo. En todos ellos, gracias a la encriptación “zero-knowledge”, ni siquiera el proveedor puede leer la información cifrada sin la clave maestra del usuario.

- Código abierto vs. propietario. Algunos gestores (open source) como Bitwarden y KeePass publican su código para que la comunidad audite la seguridad. Otros como LastPass, 1Password o Dashlane son de código cerrado. La transparencia del código abierto aporta confianza adicional en que no hay puertas traseras ocultas. Por ejemplo, KeePass insiste en que sólo usa “los algoritmos de cifrado más seguros conocidos” (AES-256, ChaCha20, Twofish) y anima a verificar su código.

- Autenticación multifactor y hardware. Casi todos los gestores ofrecen 2FA (TOTP, U2F/WebAuthn, YubiKey, etc.) para reforzar la entrada a la bóveda. Por ejemplo, 1Password y LastPass permiten asociar llaves de seguridad físicas (FIDO2/U2F) como segundo factor. Algunos incluyen integración con autenticadores OATH nativos o códigos SMS. Esto añade una capa extra de protección frente a ataques locales y robo de contraseña maestra.

- Otras funcionalidades. Muchos gestores avanzados ofrecen detección de contraseñas filtradas (“dark web monitoring”), alertas de reuso, almacenamiento cifrado de notas o documentos, generadores de contraseñas reforzados, y gestión de acceso para equipos. Por ejemplo, LastPass Enterprise y Keeper Enterprise incluyen controles de permisos granulares y registro de auditoría. Dashlane añade VPN y auditoría de seguridad. Bitwarden Business soporta acceso de emergencia (un apoderado puede recuperar las claves si el usuario no responde) y autenticador integrado.

- Plataformas soportadas. Casi todos los gestores populares tienen apps para Windows, macOS, Linux, iOS y Android, además de extensiones para navegadores comunes. Las soluciones corporativas suelen integrarse con sistemas de directorio (LDAP, Active Directory o SAML/Suite de identidad) para usar el mismo login empresarial. Las apps nativas móviles suelen integrarse con el sistema de autocompletado de contraseñas y llaveros de Apple/Google/Yubikey.

Al elegir, la decisión técnica depende del caso de uso. Para usuarios personales, las opciones más usadas son: Bitwarden (gratis/opensource, nube o self-host, cifrado AES-256, sincronización gratuita para un usuario), 1Password (multiplataforma profesional, con cifrado AES-256-GCM y gestión familiar/empresarial) y KeePass (local, totalmente gratuita, soporta plugins y cifrado AES/ChaCha20). LastPass (propietario) fue muy popular por su plan gratuito, pero sigue la misma arquitectura de cifrado zero-knowledge. Dashlane, NordPass y Keeper son alternativas cerradas con características similares (Dashlane por ejemplo analiza contraseñas filtradas). Los navegadores modernos también incluyen llaveros nativos (Chrome/Google Passwords, Safari/Keychain, etc.), aunque con menor flexibilidad.

Para entornos corporativos o regulados, existen soluciones especializadas: LastPass Enterprise, 1Password Business, Keeper Business, Dashlane Business, CyberArk (gestión de accesos privilegiados) y Soffid PM (PAM on-premise), entre otros. Estas ofrecen cifrado fuerte, gestión centralizada y auditorías. Por ejemplo, Soffid PM afirma usar RSA-OAEP de 3096 bits para máxima seguridad y está «diseñado para entornos corporativos con altos estándares de seguridad». Keeper Security ofrece versiones para gobierno con certificaciones FedRAMP/GovRAMP, como “Keeper Security Government Cloud” para agencias federales de EE. UU (keepersecurity.com).

Aplicaciones en salud, finanzas y defensa

En sectores regulados como la salud o las finanzas, el uso de gestores de contraseñas es una medida recomendada para cumplir normativas. En EE.UU., la HIPAA exige procedimientos de gestión de contraseñas en hospitales y aseguradoras. Un estudio de Keeper destaca que aunque HIPAA no obliga explícitamente a usar gestores, sí exige “procedimientos para la creación, cambio y protección de contraseñas”, y concluye que un gestor ayuda al cumplimiento HIPAA generando y almacenando contraseñas seguras en una bóveda cifrada. En la práctica, muchos productos ofrecen versiones orientadas a salud (Keeper for Healthcare, NordPass HIPAA, etc.) con auditoría y controles de acceso para equipos sanitarios.

En el sector financiero (bancos, seguros, fintech), donde las regulaciones (GLBA, PCI-DSS, Basilea, etc.) exigen protección rigurosa de datos de clientes, se usan gestores que facilitan la ciberseguridad y auditoría. LastPass, por ejemplo, promociona su gestor en este sector señalando que ayuda a “cumplir con la normativa” y reducir riesgos de seguridad en instituciones financieras. Muchos bancos requieren autenticación de múltiples factores y registro de accesos, funciones que ofrecen los gestores empresariales mencionados. De forma general, se opta por soluciones con almacenamiento cifrado de alto nivel y auditoría de accesos, adaptadas a entornos regulados.

El ámbito militar y de defensa también adopta gestores seguros, especialmente en EE. UU. y la OTAN. Por ejemplo, Keeper ofrece su “Government Cloud” con autorización FedRAMP para uso en agencias federales, y el DoD impulsa arquitecturas de “confianza cero” basadas en herramientas de este tipo. En Europa Occidental, las fuerzas armadas disponen de soluciones certificadas (a menudo derivadas de aplicaciones empresariales privadas) que cumplen estándares como FIPS o Common Criteria. Además, se integran con sistemas de identidad gubernamentales. Por tanto, para usos militares/gubernamentales se eligen versiones especializadas (on-premise o cloud certificados) de los mismos gestores o de gestores de acceso privilegiado (PAM), garantizando protección incluso bajo exigentes auditorías de seguridad.

Resúmen a modo de Conclusión final: Necesitas un getor de contraseñas

En la última década los gestores de contraseñas han madurado hasta convertirse en herramientas clave para la seguridad digital personal y corporativa.

Ofrecen cifrado fuerte (AES-256/ChaCha20), arquitecturas de “conocimiento cero” y funcionalidades avanzadas (2FA, auditoría, etc.) que hacen casi imposible a terceros —incluyendo a las propias empresas proveedoras o a las autoridades— acceder a los datos sin la contraseña maestra del usuario. Esto tiene la ventaja de proteger la privacidad, e impide el acceso Gubernamental o judicial. Casos recientes (como la negativa de LastPass a entregar contraseñas cifradas o la retirada del cifrado total de iCloud tras presiones del FBI) ilustran cómo el cifrado dificulta el acceso a información sensible. En paralelo, la comparativa técnica muestra que hoy existen gestores adaptados a cualquier necesidad: desde soluciones simples y gratuitas para usuarios individuales hasta plataformas corporativas y gubernamentales con certificaciones de máxima seguridad (FedRAMP, HIPAA, etc.). Al final, la confianza en un gestor de contraseñas se sustenta en la solidez de su diseño criptográfico y en el hecho de que solo el usuario controla la llave de cifrado, un paradigma que seguirá siendo básico en el futuro de la ciberseguridad.

Los productos técnicos hoy son suficientes para impedir o custodiar claves en un entorno seguro. Por tanto, recuerden que es más fácil hackear al usuario que hackear sus dispositivos.

Linkedin: Aquilino García